Передчасний розголос і надмірну стурбованість викликала історія з уразливістю в процесорах Intel, передає Ukr.Media.

Компанія вела внутрішнє розслідування, сповістивши всіх партнерів і конкурентів (пізніше з'ясувалося, що проблемі схильні взагалі всі процесори), і збиралася виступити з офіційною заявою 9 січня. Але стався витік у пресу, і про проблему заговорили. Великим компаніям довелося наспіх випускати прес-релізи, іноді суперечать один одному, що створило сильний знервованих фон в новинах.

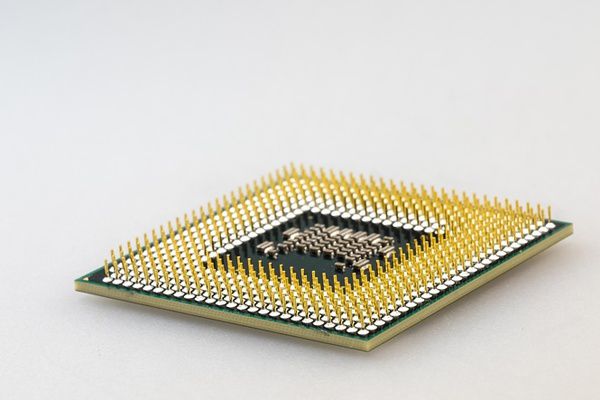

Знайдена уразливість дійсно існує дуже давно: з 1995 або з 1997 року за даними з різних джерел. Помилку виявили в роботі функції попередніх розрахунків процесора (speculative execution). Працює це наступним чином: у процесора існує кілька конвеєрів, на яких ведуться розрахунки. В той момент, коли один з конвеєрів розраховує задану програмою формулу, блок попередніх розрахунків бере всі можливі змінні пам'яті і превентивно робить з ними прості операції — додавання і множення. Якщо у функції з'являється така операція, то в блоці попередніх розрахунків уже є потрібне значення. Коли-то, це дозволило збільшити швидкість обчислень на 20-30%.

Якщо зовсім спростити, то виявилося, що обмін даних між блоками виявився абсолютно незахищеним і за допомогою простих команд ОС можна отримати доступ до цілим областям пам'яті. А так як, наприклад, дешифр пароля — це набір простих математичних операцій, то необхідні дані знаходяться в вразливою області. Саме це робить атаку на вразливість такої небезпечної.

На момент написання новини професіонали заявили про можливість двох видів атак: meltdown — проникнення в ОС і spectre — проникнення у запущені процеси.

Розробники сучасних ОС всіма силами намагаються ізолювати всі процеси один від одного. Одна програма не може знати, що робить у цей момент інша програма, що відбувається в її пам'яті. Обмінюватися даними вони можуть тільки за допомогою спеціальних інструкцій, передбачених ОС — вони називаються API.

Meltdown дозволяє шкідливій програмі використовувати всі функції ОС не отримуючи на це дозвіл користувача. Під час такої атаки шкідливий код не може залізти в область пам'яті інших додатків — вони зашифровані, зате можна зупиняти процеси і запускати нові.

Spectre може влазити в області пам'яті інших додатків, але набагато більш спеціалізованим і менш небезпечний простим користувачам. В мільйонах методів, інструкцій та змінних, виконуваних щохвилини окремо взятої програмою, не так вже легко розібратися.

Хоча розкриття уразливості відбувалося на профільних майданчиках як дія бойовика, звичайним користувачам не варто сильно побоюватися.

По-перше, лабораторії з безпеки на зразок Google Project Zero поки не публікували інформації про створенні шкідливих програм, заснованих на уразливості.

По-друге, навіть незважаючи на передчасний розголос, у компаній був час підготувати латочки, і вони зробили це. Для Windows це патч KB4054022, він повинен встановитися автоматично починаючи з 4 січня. У macOS вразливість усунули ще в оновленні 10.13.2. Google обіцяє випустити критичне оновлення для своїх телефонів Nexus і Pixel, всі інші виробники на Android як зазвичай оновлюють ПО смартфонів на свій розсуд.

Ситуація з пристроями на iOS суперечлива, тому що консорціум досі не дав чіткої відповіді, схильні ля процесори ARM A-серії уразливості. Одне джерело каже, що так, схильні. Інший стверджує, що тільки spectre-атаці. Коментарів від Apple на цей рахунок, досі немає.

По-третє, для використання уразливості зловмисникові потрібно отримати фізичний доступ до працюючого комп'ютера. Тільки так він зможе запустити шкідливий код, зразок програми-шпигуна за паролями. Ні через мережу, ні через підключення до портів комп'ютера завдати шкоди не вийде.